در آخرین تحول از تهدیدهای سایبری جمهوری اسلامی علیه کاربران داخل ایران، گزارش جدید شرکت امنیتی Lookout فاش میکند که وزارت اطلاعات از نسخههای پیشرفتهتری از بدافزار اندرویدی DCHSpy برای جاسوسی از کاربران استفاده میکند. این بار، طعمهای که برای فریب کاربران انتخاب شده، یکی از نمادهای امید به اینترنت آزاد است: «استارلینک».

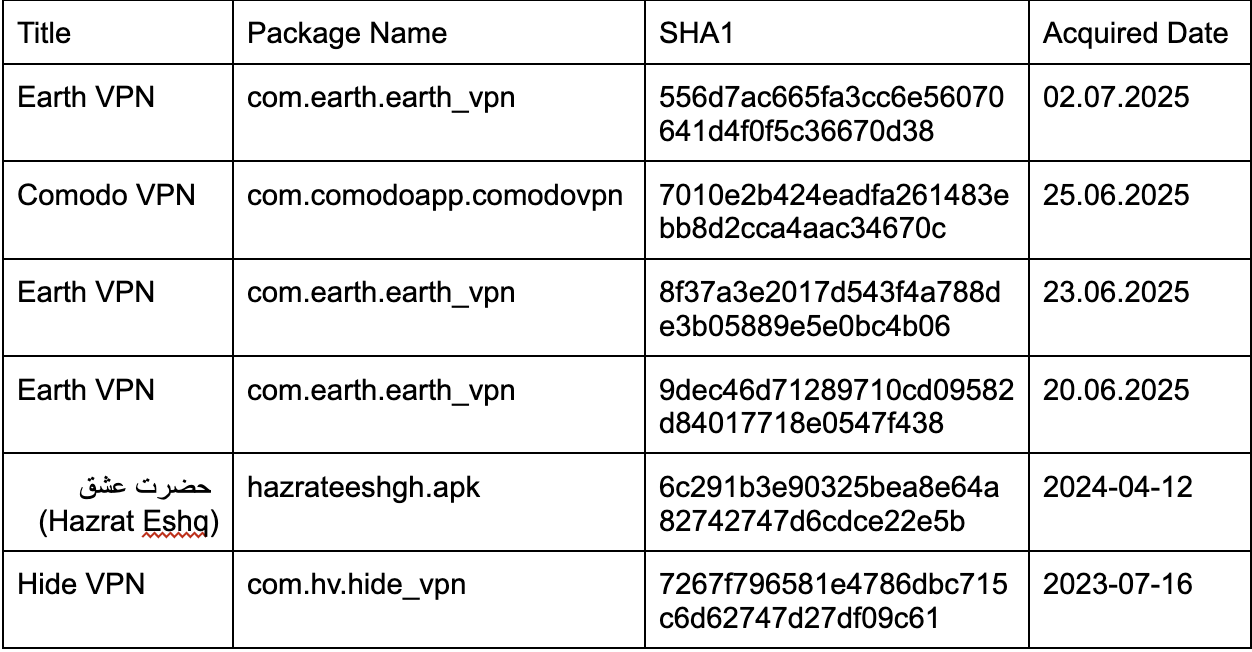

تحقیقات Lookout نشان میدهد که گروه هکری «مادیواتر» (MuddyWater)، وابسته به وزارت اطلاعات جمهوری اسلامی، از اپلیکیشنهای جعلی ویپیان با اسامی مانند starlink_vpn.apk، earthvpn.apk و com.comodo.vpn.apk برای نفوذ به دستگاههای اندرویدی کاربران داخل ایران استفاده کردهاست. این اپلیکیشنها بهظاهر ابزارهایی برای دور زدن فیلترینگ و دسترسی به اینترنت آزاد هستند، اما در واقع ابزارهایی برای شنود، ضبط، ردیابی، و استخراج دادههای شخصی کاربراناند.

از مهندسی اجتماعی تا جاسوسی سایبری

این عملیات، بخشی از کمپینی گستردهتر است که پیشتر با بدافزار SandStrike آغاز شده بود. SandStrike نخستین بار در سال ۲۰۲۲ توسط کسپرسکی شناسایی شد و نشان داد که وزارت اطلاعات جمهوری اسلامی کاربران فارسیزبان، بهویژه اقلیتهای مذهبی نظیر بهائیان را با اپلیکیشنهای ویپیان جعلی هدف قرار میدهد. در SandStrike، اپها حاوی کدهای جاسوسی بودند که فهرست مخاطبین، پیامکها و تماسهای کاربران را جمعآوری میکردند.

اما DCHSpy یک جهش فنی و عملیاتی نسبت به SandStrike به حساب میآید. نسخههای جدید این جاسوسافزار نه تنها با رابط کاربری حرفهایتر و طراحی فریبندهتر منتشر میشوند، بلکه میتوانند با حداقل مجوزها، به بیشترین سطح از دادههای شخصی کاربران دسترسی پیدا کنند.

Lookout در گزارش خود تأکید میکند که نسخههای اخیر DCHSpy قادرند دادههای گستردهای شامل اطلاعات واتساپ، فایلهای شخصی، تصاویر، ویدیوها، موقعیت مکانی، تماسها و حتی صدای محیط را جمعآوری کنند. این دادهها پس از رمزگذاری، در قالب بستههایی به سرورهای فرمان و کنترل وابسته به گروه مادیواتر ارسال میشوند.

Starlink؛ از نماد امید تا ابزار فریب

آنچه این بار عملیات وزارت اطلاعات را از نمونههای پیشین متمایز میکند، استفاده از نام و برند Starlink است. در حالی که دسترسی به اینترنت ماهوارهای استارلینک بهویژه پس از قطع گسترده اینترنت در ایران، به یکی از نمادهای امید برای مردم تبدیل شده، اکنون همان نام به ابزاری برای فریب و نفوذ امنیتی بدل شده است.

طبق گزارش Lookout، برخی از فایلهای آلودهی کشفشده با نامهایی مانند starlink_vpn(1.3.0)-3012.apk منتشر شدهاند. در مواردی، حتی لوگوی Starlink و طراحی اپ شبیه نسخههای رسمی آن بوده است. این تاکتیک بهوضوح نشاندهنده سطح بالای مهندسی اجتماعی و بهرهبرداری تبلیغاتی دستگاه امنیتی از انتظارات کاربران ایرانی است.

چگونه کاربران هدف قرار میگیرند؟

نحوه توزیع این اپلیکیشنهای آلوده نیز بر اساس الگوی بسته و مخفی انجام میشود. کانالهای تلگرامی با ظاهری مخالف رژیم، گروههای فیلترشکنمحور، صفحات جعلی در شبکههای اجتماعی، و حتی سایتهایی که خود را در کشورهای غربی معرفی میکنند (مانند کانادا یا رومانی)، بستر اصلی انتشار این بدافزارها هستند.

در این عملیات، کاربرانی که از مارکتهای رسمی مانند Google Play محروماند و بهدنبال ابزارهای جایگزین برای دور زدن فیلترینگ هستند، بیشتر در معرض خطر قرار دارند. طراحان این اپها با زبان و گرافیک آشنا، اعتماد کاربران را جلب کرده و آنها را ترغیب میکنند فایل APK را نصب کنند. این فایلها پس از نصب، بدون اطلاع کاربر، دستگاه را به یک ایستگاه شنود و ردیابی کامل تبدیل میکنند.

اهداف امنیتی پشت پرده

بر اساس شواهد فنی، عملیات DCHSpy نه یک تلاش تجاری و نه پروژهای برای درآمدزایی است. این کمپین کاملاً هدفمند طراحی شده تا افراد خاصی را تحت کنترل اطلاعاتی قرار دهد. کاربران هدف شامل روزنامهنگاران، فعالان سیاسی و مدنی، اقلیتهای مذهبی، و حتی شهروندان عادیای هستند که صرفاً بهدنبال اینترنت آزادند.

با توجه به همزمانی شروع انتشار این بدافزار با آغاز جنگ ۱۲روزه ایران و اسرائیل (ژوئن ۲۰۲۴)، بهنظر میرسد این عملیات بخشی از پاسخ داخلی حکومت جمهوری اسلامی به بحران امنیتی و نارضایتیهای احتمالی داخل کشور باشد. مشابه این الگو، در حمله GuardZoo توسط گروههای نیابتی ایران در یمن، و همچنین در کمپینهایی علیه مخالفان بشار اسد در سوریه نیز مشاهده شده است.

در مجموع، شرکت Lookout تاکنون ۱۷ خانواده از بدافزارهای موبایل را شناسایی کرده که به دستکم ۱۰ گروه APT ایرانی متصلاند. این آمار نشان میدهد که فعالیت جاسوسی دیجیتال جمهوری اسلامی، برخلاف تصور عمومی، نه تنها مقطعی نیست، بلکه در حال توسعه و پیچیدهتر شدن است. عملیات DCHSpy گواهی است بر این واقعیت که ابزارهای کنترل دیجیتال در ایران هر روز به شکلی پنهانتر، فریبندهتر و دقیقتر در حال گسترشاند.

این عملیات همچنین بار دیگر نشان میدهد که در نبود نهادهای مستقل مدافع حقوق دیجیتال در ایران، شهروندان بیش از پیش در برابر اقدامات امنیتی بیپاسخاند. نه تنها هیچ سازوکار رسمی برای بررسی یا هشدار درباره بدافزارهای داخلی وجود ندارد، بلکه دست نهادهای امنیتی در بهرهگیری از ابزارهای تکنولوژیک بهطرز فزایندهای باز است.

توصیه به کاربران: امنیت دیجیتال را جدی بگیرید

در چنین شرایطی، آگاهی عمومی و امنیت دیجیتال فردی مهمترین سپر دفاعی کاربران است. برای کاربران داخل ایران، بهویژه کسانی که از دستگاههای اندرویدی استفاده میکنند، رعایت این توصیهها ضروری است:

- تنها از فروشگاههای رسمی مانند Google Play اپلیکیشن دریافت کنید.

- هرگز فایلهای APK را از تلگرام، واتساپ، یا لینکهای شبکههای اجتماعی ناشناس نصب نکنید.

- بهویژه به اپلیکیشنهایی که ادعای اتصال به اینترنت ماهوارهای Starlink یا «اینترنت آزاد» دارند، شک کنید.

- نرمافزارهای امنیتی معتبر (مثل Bitdefender یا Malwarebytes) روی دستگاه خود نصب کنید.

- دسترسی به دوربین، میکروفن و موقعیت مکانی را به حداقل برسانید و به اپهای غیرضروری ندهید.

در دورهای که فیلترینگ، نظارت و قطع ارتباطات اینترنتی به ابزارهای عادی حکومت بدل شده، هر فایل نصبنشده، هر لینک ناشناس، و هر نام آشنایی که در یک کانال ظاهر میشود، میتواند ابزاری برای نفوذ، کنترل و سرکوب باشد. آنچه امروز با نام «Starlink VPN» منتشر میشود، فردا ممکن است در دادگاه امنیتی به عنوان «مدرک مجرمانه» علیه همان کاربری استفاده شود که فقط به دنبال اتصال به جهان آزاد بودهاست.