توضیح ضروری:

شرکتهای امنیتی زیادی درباره وضعیت امنیتی سایبری در جمهوری اسلامی ایران یا امنیت شهروندان و حملات سایبری به اهدافی در ایران، گزارش های زیادی در سالهای اخیر منتشر کردهاند. در این میان جای گزارشهای نهادهای امنیت سایبری وابسته به حکومت جمهوری اسلامی، پدافند غیرعامل یا سایر نهادهایی مانند پلیس فتا یا بخش های امنیت سایبری بانک مرکزی، یا شرکتهای پیمانکار بیمه ها و بانکها و … بسیار خالی است. نمیدانیم اصلا چنین گزارش های درباره انواع حملات سایبری که به ایران میشود، اعم از حملات هکتیویستها به نهادهای سرکوبگر جمهوری اسلامی تا کلاهبرداری اینترنتی از شهروندان عادی، آیا سوژه تحقیق قرار میگیرند یا نه.

در غیاب چنین گزارشهایی، شرکت امنیت سایبری «پازیتیو تکنالوجیز» PT گزارش تحلیلی ارائه داده که بسیار جالب توجه است. این شرکت، روسی است و چون بخشی از دستگاه امنیتی روسیه FSB است، تحت تحریم فرانسه قرار دارد. به احتمال زیاد، جمهوری اسلامی ایران، در چارچوب همکاری امنیتی با روسیه، از این شرکت خواسته درباره وضعیت نابهسامان امنیتی کشور تحقیق کند و این گزارش هم میتواند بخشی از نتایج آن باشد. به این ترتیب می توان گفت، این گزارش تنها یک تحقیق بینالمللی درباره امنیت سایبری در ایران نیست، بلکه محصول داده هایی است که محققان دیگر به آن ها دسترسی ندارند و اختصاصی از طرف جمهوری اسلامی ایران در اختیار این شرکت قرار دادهشدهاست. این موضوع اهمیت این گزارش را نشان می دهد. این گزارش با نام «ایران در میدان نبرد سایبری: تحلیل جامع تهدیدها، بازیگران و اهداف کلیدی ۲۰۲۱-۲۰۲۴» را داریا لاوروا (Daria Lavrova) محقق ارشد PT و استاد دانشگاه پلیتکنیک پتر کبیر سنت پترزبورگ تهیه کردهاست. (بایگانی). بنابراین ممکن است در این گزارش با واژهها، ترکیبات و یا عباراتی مواجه شوید که در چارچوب ادبیات رایج جمهوری اسلامی ایران است. در ادامه، خلاصهای از آن را میخوانید:

بر اساس گزارش تحلیلی شرکت امنیت سایبری «پازیتیو تکنالوجیز»، چشمانداز تهدیدات دیجیتال ایران در فاصله سال ۲۰۲۱ تا نیمه اول ۲۰۲۴ به شدت پیچیده و چندلایه شده است. این گزارش نشان میدهد که ایران به طور همزمان در سه جبهه با تهدیدات سایبری مواجه است: گروههای تهدید مداوم پیشرفته (APT) با حمایت دولتهای خارجی، هکتیویستهای با انگیزههای سیاسی و مجرمان سایبری که صرفاً به دنبال منافع مالی هستند. در این میان، نهادهای دولتی و زیرساختهای مالی کشور، اصلیترین اهداف این حملات بودهاند.

چشمانداز کلی: سه جبهه نبرد دیجیتال

تحلیل دادههای مربوط به حملات موفق سایبری در بازه زمانی مورد بررسی، الگوی ثابتی را نشان میدهد. سازمانها با سهمی معادل ۷۱ درصد، بسیار بیشتر از افراد عادی (۲۹ درصد) هدف قرار گرفتهاند. این تمرکز بر روی سازمانها در آگهیهای منتشر شده در دارک وب (شبکه تاریک) نیز مشهود است، جایی که ۹۴ درصد از پیشنهادات فروش داده یا دسترسی، مربوط به سازمانها بوده است. دلیل این امر روشن است: سازمانها برای بازیابی اطلاعات و تداوم فعالیتهای خود، احتمال بیشتری دارد که باج پرداخت کنند.

بدافزارها همچنان اصلیترین ابزار مهاجمان در سراسر خاورمیانه و ایران به شمار میروند. با این حال، در یک سال گذشته، استفاده از روشهای مهندسی اجتماعی ۲۹ درصد و بهرهبرداری از آسیبپذیریهای امنیتی ۸ درصد افزایش یافته است. در مقابل، حملات منع سرویس توزیعشده (DDoS) کاهش یافتهاند که احتمالاً به دلیل سودآورتر بودن سرقت یا رمزنگاری دادهها برای مجرمان سایبری است.

بازیگران اصلی در صحنه سایبری ایران

میدان نبرد سایبری ایران میزبان بازیگران متعددی با اهداف و روشهای گوناگون است. گروههای APT مانند «ایپیتی ۱۵» (APT15) که گفته میشود با چین مرتبط است، «بهاموت» (Bahamut)، «مولرتس» (Molerats) و «دزرت فالکونز» (Desert Falcons)، عمدتاً بر جاسوسی سایبری تمرکز دارند و نهادهای دولتی، نظامی و اقتصادی را برای سرقت اطلاعات محرمانه هدف میگیرند. این گروهها از ترکیبی از بدافزارهای اختصاصی و ابزارهای عمومی برای اجرای حملات چندمرحلهای و پیچیده خود استفاده میکنند.

در سوی دیگر، گروههای هکتیویست با انگیزههای سیاسی فعالیت میکنند. گروههایی مانند «بلک ریوارد» (Black Reward)، «تپندگان»، «عدالت علی»، «گوستسک» (GhostSec)، «قیام برای سرنگونی» و «گنجشک درنده» با هدف ایجاد بیثباتی داخلی، به زیرساختهای دولتی و حیاتی حمله میکنند. روشهای اصلی آنها شامل حملات DDoS برای از کار انداختن وبسایتها، تغییر چهره وبسایتها (Defacement) و افشای اطلاعات حساس است. بر اساس دادههای دارک وب، گروههای «آروین کلاب» و «یورانونیوکیآرآیآر» بیشترین سهم را در انتشار آگهیهای مرتبط با ایران داشتهاند که بیشتر جنبه تبلیغاتی و نمایش قدرت دارد.

حملات علیه سازمانها: دولت و بخش مالی در سیبل

در هر دو دوره مورد بررسی (۲۰۲۱-۲۰۲۲ و ۲۰۲۳-نیمه اول ۲۰۲۴)، نهادهای دولتی با بیش از ۳۳ درصد، اصلیترین هدف حملات سایبری در ایران بودهاند. این حملات که اغلب توسط هکتیویستها و گروههای APT انجام شده، منجر به اختلال در خدماترسانی و نشت گسترده اطلاعات شده است. برای مثال، گروه «بلک ریوارد» تهدید به انتشار اسناد مرتبط با برنامه هستهای ایران کرد و گروه «عدالت علی» با هک سیستمهای زندان اوین، ویدئوها و اطلاعات طبقهبندیشدهای را منتشر نمود.

بخش مالی ایران نیز شاهد رشد چشمگیری در تعداد حملات بوده و سهم آن از کل حملات به سازمانها در دوره اخیر به ۲۴ درصد رسیده است. انگیزه اصلی در این حملات، سود مالی است. یکی از بزرگترین نمونهها، حمله به ۲۳ شرکت بزرگ بیمه در کشور بود که طی آن، یک هکر با نام مستعار «آیآرلیکس» ادعا کرد بیش از ۱۶۰ میلیون رکورد اطلاعاتی حساس مشتریان، از جمله شماره گذرنامه را برای فروش در دارک وب عرضه کرده است.

زیرساختهای صنعتی و انرژی: اهداف استراتژیک هکرها

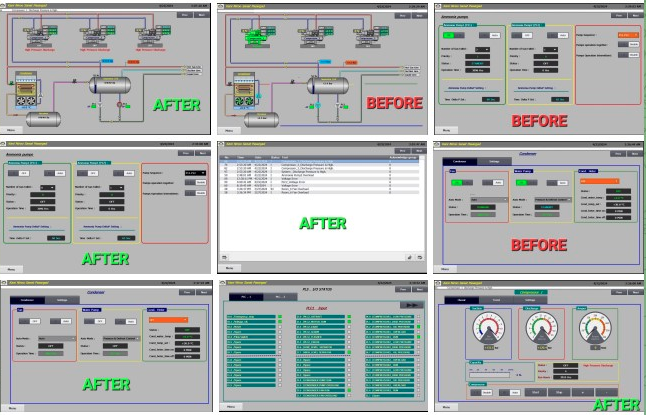

صنایع تولیدی و زیرساختهای حیاتی ایران به اهداف استراتژیک برای گروههای هکری، به ویژه هکتیویستها، تبدیل شدهاند. این حملات اغلب با هدف ایجاد اختلال در فرآیندهای صنعتی و آسیب فیزیکی صورت میگیرد. گروه «گنجشک درنده» که گفته میشود با اسرائیل مرتبط است، مسئولیت حملات متعددی به تأسیسات صنعتی ایران را بر عهده گرفته است. در یکی از این حملات در سال ۲۰۲۲، عملیات سه کارخانه فولاد متوقف شد و در یک مورد، مهاجمان موفق شدند باعث سقوط یک پاتیل آهن مذاب و آتشسوزی در کارخانه شوند. این گروه همچنین حملاتی را علیه زیرساخت راهآهن و پمپ بنزینها در سراسر کشور سازماندهی کرد.

یکی از دلایل موفقیت این حملات، آسیبپذیری دستگاههای اینترنت اشیاء (IoT) در زیرساختهای صنعتی است. ایران بیشترین تعداد دستگاههای IoT را در منطقه خاورمیانه دارد و بسیاری از این دستگاهها به درستی پیکربندی و ایمنسازی نشدهاند. همچنین، تعداد زیادی از سرورهای ایرانی با پورتهای دسترسی از راه دور مانند پروتکل دسکتاپ از راه دور (RDP) و رایانش مجازی تحت شبکه (VNC) به صورت عمومی در اینترنت قابل دسترس هستند که این امر راه را برای نفوذ مهاجمان هموار میکند.

روشها و ابزارها: از بدافزارهای پیچیده تا باجافزار

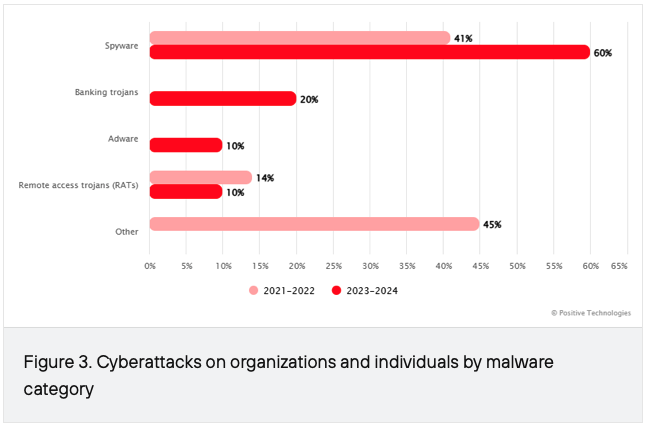

بدافزارها با سهمی حدود ۶۳ درصد، همچنان متداولترین ابزار حمله در ایران هستند. جاسوسافزارها و تروجانهای بانکی بیشترین فراوانی را داشتهاند. در سال ۲۰۲۴، تروجان بانکی «درایدکس» (Dridex) که قادر به پنهانسازی خود در سیستمهای آلوده است، در ایران فعال بوده است. همچنین، بدافزارهایی مانند «ایجنت تسلا» (Agent Tesla) و «فرمبوک» (FormBook) که به عنوان ابزارهای سرقت اطلاعات (Stealer) شناخته میشوند، به طور گسترده در حملات مورد استفاده قرار گرفتهاند.

یکی از ویژگیهای خاص منطقه خاورمیانه، استفاده از بدافزارهای مخرب «وایپر» (Wiper) است که هدف آنها حذف کامل دادهها از روی سیستمهای قربانی و از کار انداختن سختافزارهاست. استفاده از این نوع بدافزار در منطقه از ۳ به ۸ درصد افزایش یافته است. در کنار اینها، استفاده از باجافزارها نیز به دلیل انگیزههای مالی رو به افزایش است و شرکتهای تولیدی، دانشگاههای آنلاین و صرافیهای ارز دیجیتال از جمله قربانیان آن بودهاند.

بازار سیاه دیجیتال: فروش دادهها و دسترسیها در دارک وب

دارک وب به مرکزی برای فعالیت مجرمان سایبری و هکتیویستها علیه اهداف ایرانی تبدیل شده است. در دوره ۲۰۲۳-۲۰۲۴، نزدیک به نیمی از پستهای مرتبط با ایران (۴۷ درصد) به اعلام خبر هک سازمانها و افشای اطلاعات اختصاص داشته است. در ۲۴ درصد موارد، دادههای سرقتشده یا دسترسی به زیرساختهای هکشده برای فروش عرضه شده و در ۲۲ درصد موارد نیز به صورت رایگان منتشر شده است.

این آمار نشاندهنده افزایش فعالیت مجرمان سایبری است که به دنبال کسب درآمد از دادههای سرقتی هستند. دادههای شخصی (۳۶ درصد) و اسرار تجاری (۲۹ درصد) بیشترین سهم را در میان اطلاعات به سرقت رفته داشتهاند. این روند همزمان با افزایش دو برابری جرائم سایبری (از ۱۲ به ۲۷ درصد) بوده است.

هدفگیری شهروندان: سرقت اطلاعات از طریق دستگاههای موبایل

اگرچه حملات به افراد عادی درصد کمتری را تشکیل میدهند، اما تعداد مطلق آنها قابل توجه است. دستگاههای موبایل، به ویژه گوشیهای اندرویدی، اصلیترین هدف این حملات هستند. با توجه به سرعت بالاتر اینترنت موبایل در ایران نسبت به اینترنت ثابت (۳۱.۸۲ مگابیت بر ثانیه در مقابل ۱۲.۷۶)، شهروندان برای بسیاری از امور روزمره خود به گوشیهای هوشمند وابستهاند.

مجرمان سایبری از این وابستگی سوءاستفاده کرده و بدافزارهای خود را در قالب اپلیکیشنهای جعلی بانکی یا ابزارهای ویپیان (VPN) توزیع میکنند. به دلیل محدودیت دسترسی به منابع رسمی مانند گوگلپلی، کاربران ایرانی اغلب اپلیکیشنها را از منابع نامعتبر دانلود میکنند که این امر خطر آلودگی را افزایش میدهد. در سال ۲۰۲۳، محققان بیش از ۲۰۰ اپلیکیشن اندرویدی جعلی را کشف کردند که با تقلید از بانکهای بزرگ ایرانی، اطلاعات ورود به حساب و کارتهای اعتباری کاربران را به سرقت میبردند.

تاکتیکهای پیشرفته: نگاهی به رویکرد گروههای APT

گروههای تهدید مداوم پیشرفته از تاکتیکهای پیچیدهای برای نفوذ و باقی ماندن در شبکههای هدف استفاده میکنند. این فرآیند معمولاً با مرحله «دسترسی اولیه» از طریق ارسال ایمیلهای فیشینگ هدفمند یا بهرهبرداری از حسابهای ویپیان سرقتشده آغاز میشود. پس از نفوذ، مهاجمان با استفاده از تکنیکهایی مانند ایجاد فایلهای اجرایی در پوشه استارتاپ ویندوز، از «ماندگاری» خود در سیستم اطمینان حاصل میکنند.

در مرحله بعد، آنها با ابزارهای سیستمی و بدافزارهای اختصاصی به «اکتشاف» شبکه داخلی پرداخته و اطلاعاتی در مورد فرآیندهای در حال اجرا و فایلهای موجود جمعآوری میکنند. برای حرکت جانبی در شبکه، این گروهها با ابزارهایی مانند «میمیکاتز» (Mimikatz) به استخراج گذرواژهها از حافظه سیستم (Credential Dumping) میپردازند. در نهایت، برای جلوگیری از شناسایی شدن، از تکنیکهای «گریز» مانند تغییر نام و پسوند فایلهای مخرب برای شبیهسازی آنها به فایلهای قانونی استفاده میکنند.

نتیجهگیری و توصیههای امنیتی

گزارش «پازیتیو تکنالوجیز» تصویری نگرانکننده از وضعیت امنیت سایبری ایران ترسیم میکند. برای مقابله با این تهدیدات چندوجهی، اقدامات جامعی هم در سطح سازمانی و هم در سطح فردی ضروری است.

به سازمانهای دولتی و تجاری توصیه میشود که علاوه بر پیادهسازی راهکارهای فنی، به تهدیدات داخلی (Insider Threats) نیز توجه ویژهای داشته باشند، زیرا بسیاری از حملات موفق به نهادهای دولتی، نشانههایی از دسترسی داخلی دارند. انجام ممیزیهای امنیتی جامع، اعمال سیاستهای سختگیرانه برای مدیریت دسترسیها و ایمنسازی تنظیمات دسترسی از راه دور (به ویژه RDP) از جمله اقدامات حیاتی است.

برای شهروندان نیز، افزایش آگاهی و رعایت بهداشت دیجیتال کلیدی است. کاربران باید از نصب اپلیکیشنها از منابع نامعتبر خودداری کنند، از نرمافزارهای ضدویروس بر روی دستگاههای خود استفاده کرده و نسبت به ایمیلها و پیامکهای مشکوک که حاوی لینک یا فایل پیوست هستند، هوشیار باشند. با توجه به افزایش حملات مبتنی بر مهندسی اجتماعی با کمک هوش مصنوعی، احتیاط بیش از پیش ضروری است.