افشاگریهای اخیر پیرامون چارمینگ کیتن، علاوه بر شناسایی زیرساختها و کارزارهای عملیاتی، به اسناد داخلیای اشاره دارند که مستقیما فرآیند طراحی و بهرهبرداری از ابزارهای جاسوسی را بازتاب میدهند. در میان این اسناد، گزارشی اولیه از یک ابزار دسترسی از راه دور با نام RAT-2Ac2 تصویری کمسابقه از نحوه ساخت، استقرار و استفاده عملیاتی از یک RAT همسو با اهداف دولتی ارائه میدهد؛ تصویری که فراتر از تحلیل بدافزار، به منطق سازمانی پشت آن میپردازد.

این گزارش داخلی، RAT-2Ac2 را نه بهعنوان یک نمونه آزمایشی یا مفهومی، بلکه بهمثابه یک سامانه عملیاتی کامل توصیف میکند که برای کنترل دستگاههای قربانی، مدیریت چندین هدف بهصورت همزمان و پایش مستمر طراحی شده است. وجود توضیحات دقیق درباره معماری کلاینت و سرور، پنلهای اپراتوری، گردشکار استقرار و مجموعه قابلیتهای نظارتی، نشان میدهد که این ابزار بخشی از یک چرخه حرفهای جمعآوری اطلاعات بوده است، نه محصولی اتفاقی یا فردمحور.

بررسی RAT-2Ac2 از این منظر اهمیت دارد که نشان میدهد چارمینگ کیتن چگونه ابزارهای دسترسی از راه دور را در قالب سامانههایی ساختیافته و قابل مقیاسپذیری توسعه میدهد که مستقیما نیازهای اپراتورهای نظارتی را پاسخ میدهند. در ادامه این مقاله، جزئیات فنی و عملیاتی این RAT بررسی میشود تا روشن شود چگونه چنین ابزارهایی به ستون فقرات نظارت دیجیتال پنهان و کنترل بلندمدت اهداف تبدیل میشوند.

ابزار دسترسی از راه دور ماژولار RAT-2Ac2

RAT-2Ac2 در یک «گزارش اولیه» داخلی با تاریخ مارس ۲۰۲۳ مستند شده است؛ گزارشی که یک ابزار دسترسی از راه دور کاملا عملیاتی را توصیف میکند که برای کنترل دستگاه قربانی و جمعآوری داده طراحی شده است. این گزارش بهجای ارائه یک مرور کلی عمومی، جزئیات اجرایی مشخصی را مطرح میکند، از جمله معماری سامانه، الزامات استقرار، پنلهای مخصوص اپراتور، و فهرستی از دستورات و ماژولهای پشتیبانیشده.

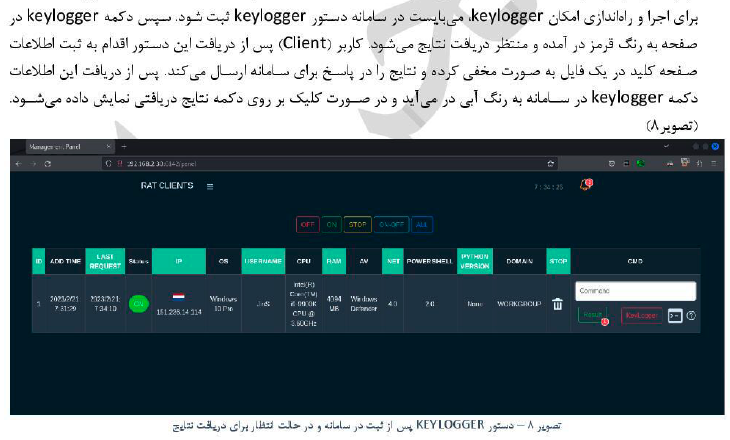

در گزارش، یک طراحی کلاینت سرور توصیف شده است که در آن مؤلفه کلاینت با .NET وC# پیادهسازی شده و بک اند سرور با Python و با استفاده از چارچوب Flask توسعه یافته است. همچنین گفته میشود ارتباط از طریق HTTPS برقرار میشود و با یک زیرساخت مبتنی بر رله پشتیبانی میگردد، بهگونهای که اپراتور بتواند چندین کلاینت آلوده را از طریق یک رابط پنل متمرکز مدیریت کند.

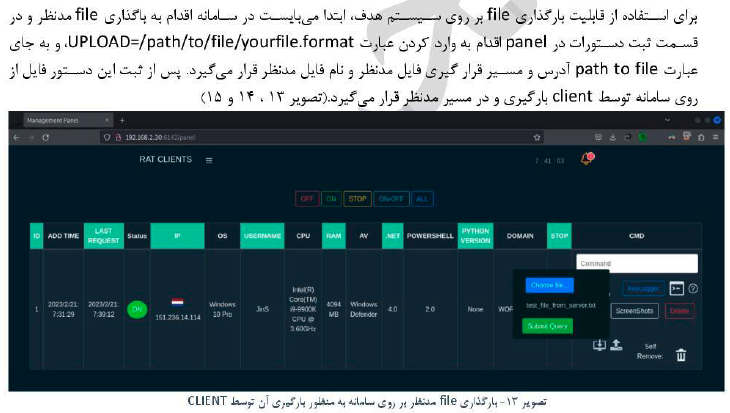

از نظر کارکردی، RAT-2Ac2 قابلیتهای اصلی نظارت و کنترل را که معمولا با تروجانهای دسترسی از راه دور مرتبط است ارائه میدهد. این قابلیتها شامل اجرای دستورات از راه دور از طریق یک رابط شِل، بارگذاری و دریافت فایل، کنترل دسکتاپ از راه دور از طریق VNC، و ثبت کلیدهای فشردهشده است. گزارش همچنین ویژگیهای پروفایلسازی سیستم را مستند میکند، از جمله جمعآوری ویژگیهای دستگاه و محیط مانند جزئیات سیستم عامل، مشخصات سختافزاری، شناسههای شبکه، و محصولات امنیتی نصبشده.

علاوه بر قابلیتهای اصلی، گزارش به سازوکارهای عملیاتی اشاره میکند که برای پشتیبانی از پنهانکاری و مدیریت ترافیک در نظر گرفته شدهاند، از جمله امکان پیکربندی و دستکاری هدرها در درخواستهای شبکه. درج دستورالعملهای راهاندازی و مراحل استقرار سرور نشان میدهد که RAT-2Ac2 یک طراحی نظری نیست، بلکه ابزاری است که برای استفاده عملیاتی در دنیای واقعی در نظر گرفته شده است و یک رابط ساختاریافته برای دسترسی پایدار، پایش مداوم، و واگذاری مرحلهای وظایف علیه اهداف فراهم میکند.