در پاییز ۲۰۲۵، مجموعهای از افشاگریهای هماهنگ که توسط پروژه KittenBusters در گیتهاب منتشر شد، برای نخستین بار تصویری نظاممند از زیرساخت عملیاتی مرتبط با تهدید پیشرفته پایدار بچه گربه ملوس (چارمینگ کیتن یا APT35) ارائه داد. برخلاف گزارشهایی که صرفا بر رخدادهای منفرد یا نسبتدهی تمرکز داشتند، این افشاگریها دامنههای فعال فیشینگ، زنجیرههای توزیع بدافزار، زیرساخت فرماندهی و کنترل، و مجموعهای از ابزارهای اختصاصی جاسوسافزاری مورد استفاده در چندین کارزار را ترسیم کردند. این گذار به مستندسازی در سطح زیرساخت، نقطه عطفی در فهم، تحلیل و زمینهمند کردن عملیاتهای چارمینگ کیتن به شمار میرود.

چارمینگ کیتن مدتهاست که از سوی پژوهشگران مستقل بهعنوان یک بازیگر تهدید همسو با حکومت جمهوری اسلامی ایران شناسایی شده که در هماهنگی نزدیک با نهادهای امنیتی ایران فعالیت میکند. تحقیقات متعدد، کارزارها، اولویتهای هدفگیری و زمانبندی عملیاتی این گروه را با اهداف اطلاعاتی سازمان اطلاعات سپاه پاسداران انقلاب اسلامی، که در ادبیات داخلی از آن با عنوان اداره ۴۰ یاد میشود، مرتبط دانستهاند. نشتها و تحلیلهای بعدی نیز نشان دادهاند که ابزارهای چارمینگ کیتن چگونه با راهبردهای کلان نظارت و شنود حکومت جمهوری اسلامی ایران همپوشانی پیدا میکنند.

در میان دادههای نشتشده به زیرساختهای عملیاتی چارمینگ کیتن، آنچه بیش از هر چیز جلب توجه میکند نه یک بدافزار خاص، بلکه الگوی طراحی ابزارهایی است که برای نظارت پایدار، دسترسی بلندمدت و کنترل رفتاری ساخته شدهاند. این افشاگریها نشان میدهند که چارمینگ کیتن، فراتر از یک بازیگر هکری منفرد، مجموعهای از ابزارهای ماژولار را بهکار میگیرد که هر کدام بهعنوان بخشی از یک اکوسیستم نظارتی بزرگتر عمل میکنند؛ اکوسیستمی که در آن دسترسی فریبنده، ماندگاری و استخراج داده بهصورت درهمتنیده طراحی شدهاند.

یکی از نمونههای شاخص این اکوسیستم، یک تروجان دسترسی از راه دور مبتنی بر ویندوز است که بر پایه معماری ماژولار و یک سامانه فرماندهی و کنترل مبتنی بر رله عمل میکند. طراحی این ابزار بهگونهای است که امکان مدیریت انعطافپذیر قابلیتها، پنهانسازی منشا ارتباطات و حفظ دسترسی حتی در شرایط اختلال زیرساخت را فراهم میسازد. چنین ویژگیهایی بهروشنی نشان میدهد که این RAT نه برای نفوذ سریع یا حملات مقطعی، بلکه برای پایش مستمر اهداف منتخب توسعه یافته است.

بررسی این ابزار، دریچهای مهم به منطق عملیاتی چارمینگ کیتن میگشاید: منطق استفاده از بدافزارهایی که بهجای جلب توجه، در لایههای عادی سیستمعامل حل میشوند و با اتکا به ابزارهای مشروع ویندوز، فعالیت مخرب را در پوشش رفتار عادی پنهان میکنند. در ادامه، این تروجان ماژولار بهصورت فنی و ساختاری بررسی میشود تا روشن شود چگونه چنین ایمپلنتهایی در خدمت اهداف اطلاعاتی و نظارتی بلندمدت قرار میگیرند.

تروجان دسترسی از راه دور ویندوزی ماژولار با سامانه فرماندهی و کنترل مبتنی بر رله

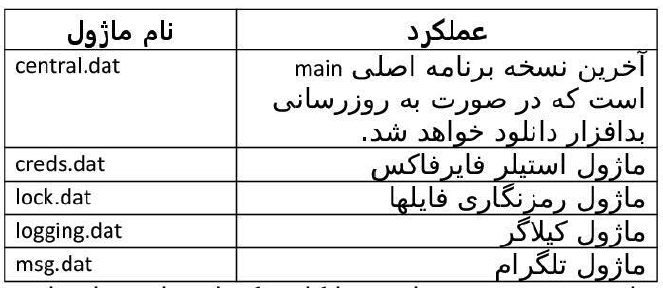

یکی از ابزارهای محوری که در افشاگریهای داخلی چارمینگ کیتن شناسایی شده، یک تروجان دسترسی از راه دور (RAT) مبتنی بر ویندوز است که بر اساس یک معماری ماژولار طراحی شده است. این بدافزار از چندین مولفه همکنشپذیر تشکیل شده که توسط یک ماژول کنترلکننده مرکزی، که معمولا با نام main شناخته میشود، هماهنگ میشوند. این ماژول اصلی مسئول مدیریت جریان اجرا، برقراری ارتباط با زیرساخت فرماندهی و کنترل (C2) و فعالسازی ماژولهای جانبی است که وظیفه جمعآوری داده و تعامل با سیستم را بر عهده دارند.

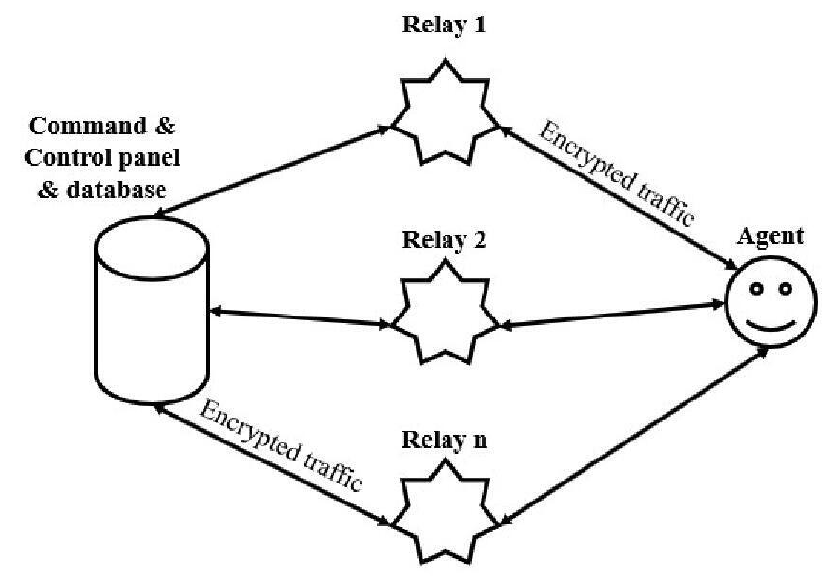

این RAT از هر دو شیوه ارتباط مستقیم و غیرمستقیم با گردانندگان خود پشتیبانی میکند. در حالت غیرمستقیم، ترافیک از طریق سرورهای واسط یا رله هدایت میشود؛ انتخابی طراحیشده که منشا دستورات را پنهان کرده و تابآوری عملیاتی ابزار را در برابر اختلال یا برچیدن زیرساخت افزایش میدهد. این معماری C2 مبتنی بر رله، امکان حفظ دسترسی پایدار را حتی در صورت از کار افتادن برخی گرهها فراهم میکند.

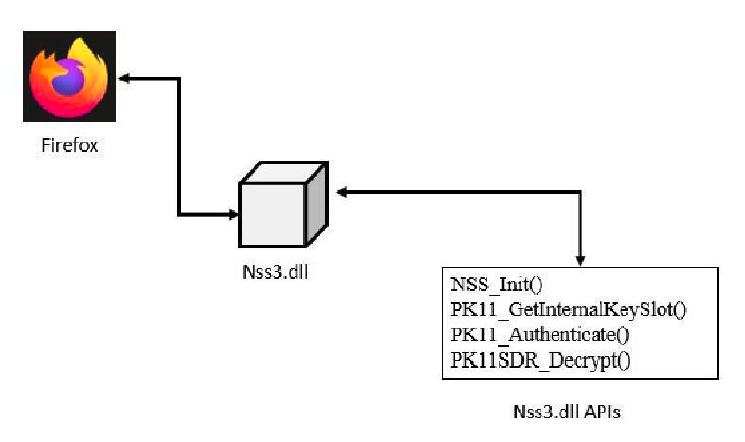

از نظر کارکردی، این بدافزار قابلیتهای کامل کنترل از راه دور را ارائه میدهد، از جمله اجرای دستورات، بارگذاری و دریافت فایل، و واگذاری وظایف پویا. طراحی ماژولار آن به گردانندگان اجازه میدهد بسته به پروفایل هدف، قابلیتهای خاصی را بهصورت گزینشی فعال کنند. ماژولهای شناساییشده شامل مؤلفههایی برای استخراج اطلاعات احراز هویت، ثبت کلیدهای فشردهشده، استخراج دادههای مرورگر و جمعآوری هدفمند داده از برنامههای مشخص مانند پیامرسانها است. شواهد مربوط به سازوکارهای ماندگاری نشان میدهد که این بدافزار برای بقا پس از راهاندازی مجدد سیستم و حفظ دسترسی بلندمدت به دستگاههای آلوده طراحی شده است.

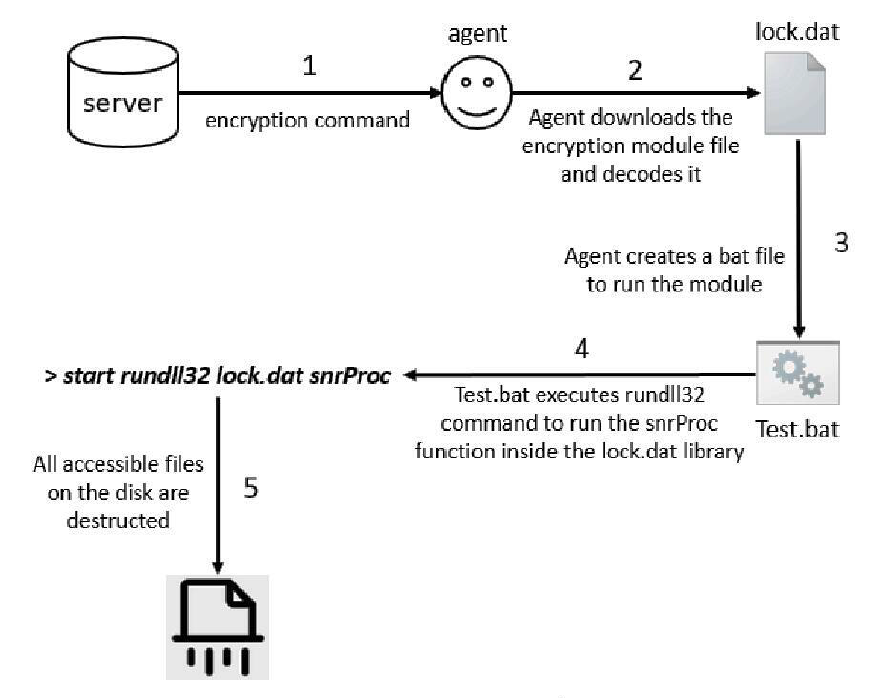

تحلیل فنی نشان میدهد که اجرای بدافزار اغلب از طریق ابزارهای مشروع سیستمعامل مانند rundll32.exe انجام میشود؛ روشی که معمولاً برای دور زدن کنترلهای امنیتی پایه بهکار میرود، زیرا فعالیت مخرب را در قالب رفتار عادی سیستمعامل پنهان میکند. دادههای جمعآوریشده از قربانیان بهصورت محلی در فایلهای ساختاریافته ذخیره شده و از طریق کانالهای C2 برقرارشده استخراج میشوند.

در مجموع، این ابزار نمایانگر یک ایمپلنت نظارتی بالغ و همسو با حکومت است، نه یک ابزار فرصتطلبانه مجرمانه. معماری، مجموعه قابلیتها و نظم عملیاتی آن با اهداف جاسوسی بلندمدت همخوانی دارد و ارزیابیهایی را تقویت میکند که چارمینگ کیتن را بهعنوان یک تهدید پیشرفته پایدار درگیر در پایش مستمر کاربران هدف معرفی میکنند.