سال گذشته شرکت امنیت سایبری مندیانت (Mandiant)، وابسته به گوگل کلود، گزارشی منتشر کرد درباره یک عملیات ضدجاسوسی پیچیده که با استفاده از شرکتهای کاریابی جعلی، افراد مرتبط با نهادهای امنیتی ایران، لبنان و سوریه را هدف گرفته بود. در نگاه اول، این عملیات یک تلاش کلاسیک برای جمعآوری اطلاعات است، اما در متن تحولات اخیر، بهویژه پس از جنگ ۱۲روزه میان اسرائیل و جمهوری اسلامی ایران، اهمیت این عملیات دوچندان میشود.

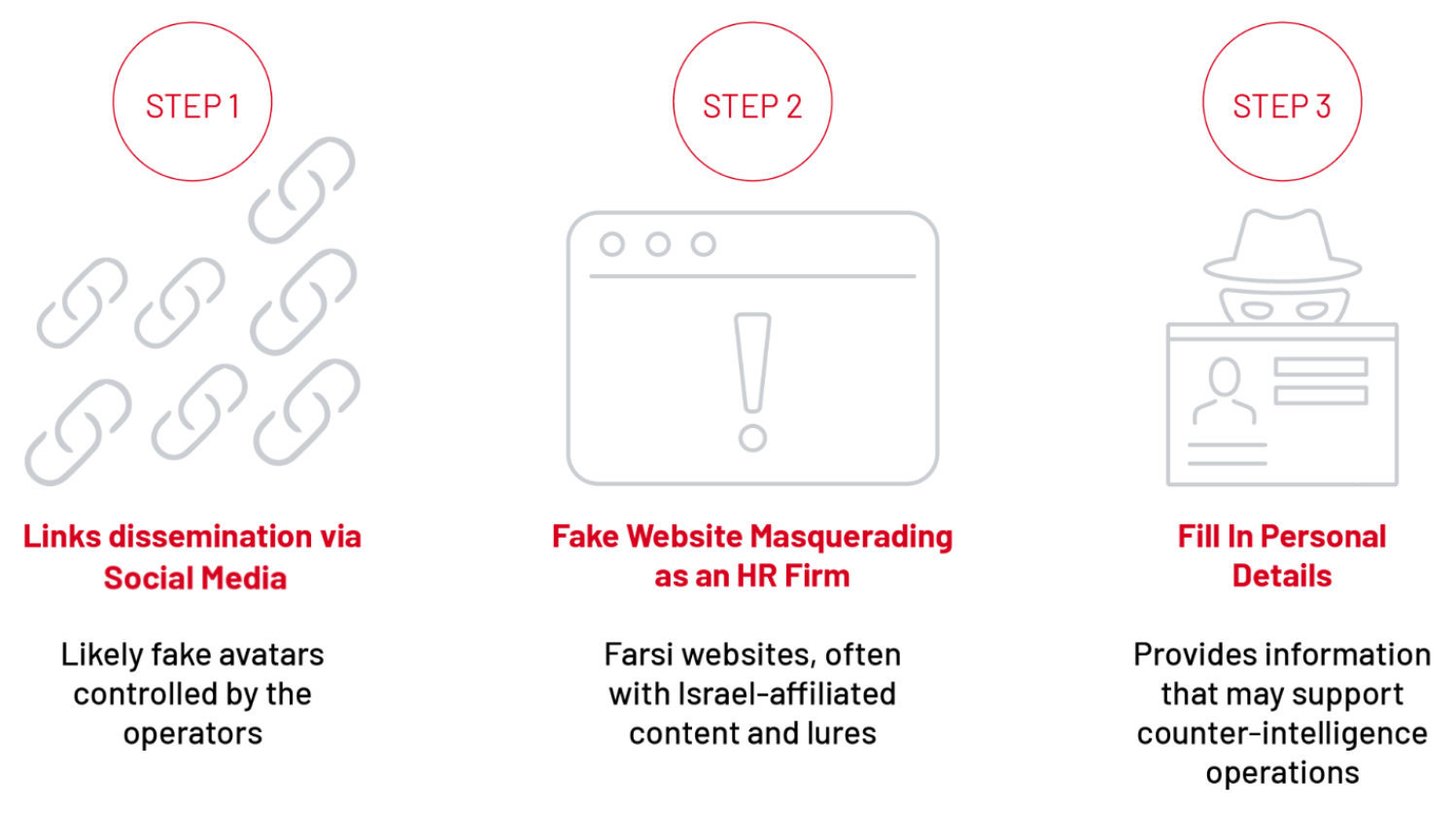

بر اساس تحقیق مندیانت، هدف گروه هکری «APT42» (معروف به Charming Kitten یا بچه گربه ملوس) وابسته به سپاه پاسداران انقلاب اسلامی از راهاندازی شرکتهای کاریابی جعلی، شناسایی افرادی بوده که تمایل به همکاری با سرویسهای اطلاعاتی اسرائیلی داشتهاند. این عملیات که دستکم از سال ۲۰۱۷ فعال بوده، از طریق شبکهای از وبسایتهای جعلی به نام شرکتهای کاریابی مانند «VIP Human Solutions» و «Optima HR» فارسیزبانان را فریب میداده است. هکرها با ایجاد دهها حساب کاربری غیرواقعی در شبکههای اجتماعی تلگرام، توییتر، یوتیوب و ویراستی، این شرکتهای قلابی را تبلیغ میکردند.

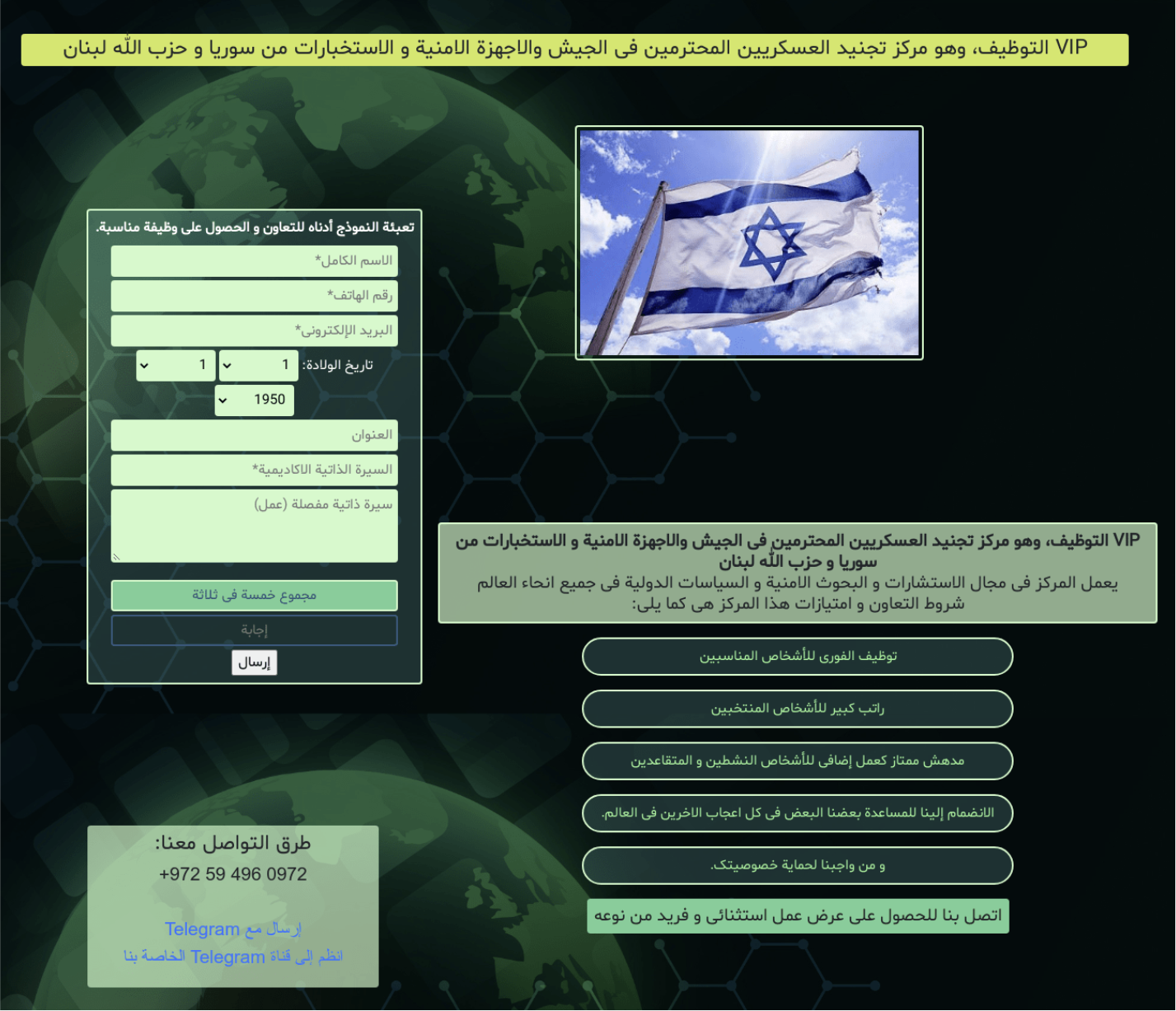

هکرهای سپاه خود را اسرائیلی جا میزدند تا افرادی را در خاورمیانه شناسایی کنند که حاضر به فروش اطلاعات به اسرائیل یا دولتهای غربی بودند. در یکی از این وبسایتها نوشته شده بود: «مرکز استخدام پرسنل محترم نظامی در ارتش، سرویسهای امنیتی و اطلاعاتی از سوریه و حزبالله لبنان». این اطلاعات، شامل آدرس، اطلاعات تماس و جزئیات رزومه، ممکن است برای کشف عملیاتهای جاسوسی انسانی (HUMINT) علیه جمهوری اسلامی و تحت پیگرد قرار دادن افراد مظنون استفاده شود. هرچند مشخص نیست چه تعداد از اهداف در این دام افتادهاند، اما دادههای جمعآوریشده همچنان قابل بهرهبرداری است.

۱. هویتسازی اسرائیلی برای فریب هدف

یکی از جنبههای خلاقانه و نگرانکننده در این عملیات، استفاده از هویتهای جعلی منتسب به نهادهای اسرائیلی بوده است. در بسیاری از دامنهها و حسابهای تلگرامی، از نشانههای آشکار مانند پرچم اسرائیل، نام تلآویو بهعنوان مکان شرکت، و حتی شماره تماس با کد کشور +972 استفاده شده بود. هدف، القای این تصور به قربانی بود که پیشنهاد همکاری از طرف یک نهاد اطلاعاتی اسرائیلی میآید، تا بتوان انگیزه و تمایل او به همکاری با «دشمن» را شناسایی کرد.

۲. شبکهای از دامنهها و شخصیتهای جعلی

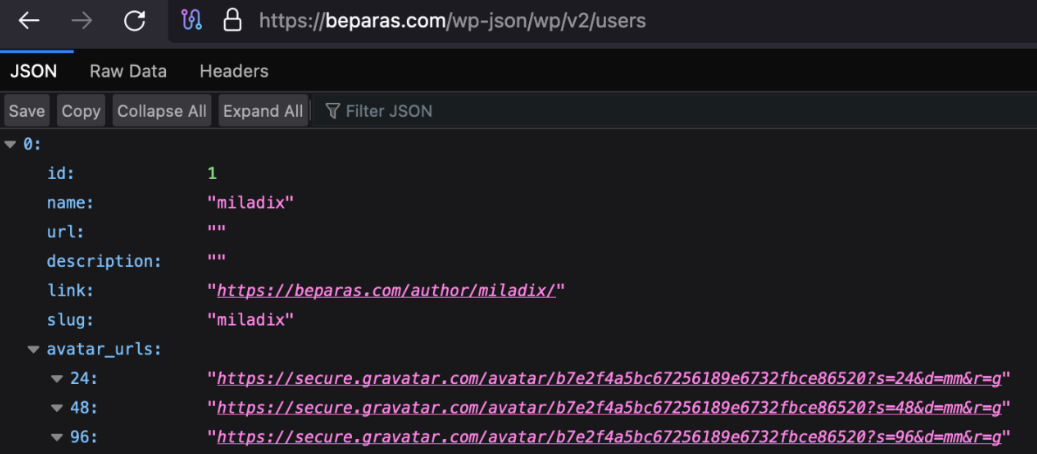

این عملیات بر پایه زیرساخت گستردهای از دامنهها، هویتها و برندهای ساختگی بنا شده بود. مندیانت دستکم بیش از ۳۵ دامنه فعال را شناسایی کرده که در دو خوشه اصلی VIP Human Solutions و Optima HR فعالیت میکردند. وبسایتهایی مانند vipjobsglobal.com، beparas.com و topwor4u.com با طراحی حرفهای، زبان فارسی، و فرمهای دریافت اطلاعات شخصی (از جمله شماره تماس، سابقه شغلی، و ایمیل) کاربران را به ارسال دادههای واقعی ترغیب میکردند.

۳. استمرار عملیاتی از سال ۲۰۱۷

برخلاف تصور رایج که این فعالیت را محدود به یکی دو سال اخیر میدانست، بررسی مندیانت نشان میدهد که عملیات از سال ۲۰۱۷ آغاز شده و دستکم تا سال ۲۰۲۴ ادامه یافته است. برخی از کانالهای یوتیوب، حسابهای فیسبوک و تبلیغات کاریابی، سابقهای بیش از پنج سال دارند و نشان میدهند که این پروژه نه یک کمپین مقطعی، بلکه یک برنامهریزی طولانیمدت ضدجاسوسی بوده است.

۴. هدف: «محور مقاومت»؛ از حزبالله تا ارتش سوریه

برخلاف بسیاری از عملیات سایبری جمهوری اسلامی که بهطور عمده روی ایرانیان متمرکز است، در این پروژه، تمرکز ویژهای بر عربزبانان منطقه نیز دیده میشود. یکی از نسخههای وبسایت، از متقاضیان خواسته بود که اگر از پرسنل نظامی، امنیتی یا اطلاعاتی در سوریه یا حزبالله لبنان هستند، مشخصات خود را ارسال کنند. این رویکرد، شناسایی مظنونان به خیانت یا نفوذ را در جغرافیای فراتر از مرزهای ایران هدف گرفته است.

۵. دو خوشه عملیاتی با تاکتیکهای مشترک

بر اساس یافتههای مندیانت، این پروژه در قالب دو خوشه اصلی طراحی شده است:

- VIP Human Solutions (فعال از ۲۰۱۷ تا ۲۰۲۳)

- Optima HR (فعال از ۲۰۲۲ تا ۲۰۲۴)

هر دو پروژه از مدل مشترکی برای ایجاد اعتماد استفاده میکردند: طراحی حرفهای سایتها، حضور در شبکههای اجتماعی، و ارسال پیامهای خصوصی برای جذب کاربران. تاکتیکهای فنی، زیرساختهای هاستینگ و زبان تبلیغاتی بین این دو پروژه بهطور آشکار مشابه است، که نشاندهنده هدایت متمرکز از یک منبع واحد است.

۶. همکاری فنی از داخل ایران

نکتهی نهایی اما بسیار مهم، شواهدی است که به مشارکت مستقیم افراد داخل ایران، بهویژه توسعهدهندگان نرمافزار، اشاره دارد. برخی نامهای کاربری در دامنهها و صفحات فنی مرتبط با این پروژه، نشانههایی از ارتباط با کاربران ایرانی دارد؛ از جمله نام مستعار «miladix» که در اسناد Whois برخی دامنهها دیده میشود. این موضوع نشان میدهد که بخشی از اجرای این عملیات با مشارکت نیروهای فنی بومی و متخصص در داخل کشور انجام شده است.

نتیجهگیری: اطلاعات شغلی، ابزار ضدجاسوسی

کمپین افشاشده توسط مندیانت، تصویری واضح از نحوه استفاده جمهوری اسلامی از فضای سایبری برای پیشبرد اهداف ضدجاسوسی و امنیتی خود ارائه میدهد. بهرهگیری از روانشناسی اجتماعی، فریب با هویتهای جعلی، و مهندسی زیرساختهای فنی برای جمعآوری دادههای حساس، نشان میدهد که اینترنت به میدان تازهای برای شناسایی تهدیدات انسانی (HUMINT) بدل شده است. در دوران پس از جنگ ۱۲روزه، که تنشهای منطقهای افزایش یافته، این کمپینها میتوانند ابزارهایی برای پیشدستی امنیتی یا حتی سرکوب هدفمند مخالفان در خارج از مرزها باشند.