شرکت امنیت سایبری گروپ-آیبی (Group-IB) در گزارشی تحلیلی (لینک، بایگانی) در ۳۰ مهر ۱۴۰۴، از شناسایی یک کارزار جاسوسی سایبری گسترده توسط گروه هکری «مادیواتر» (MuddyWater) پرده برداشت. در این حملات از مجموعهای از بدافزارهای جدید و سفارشی، از جمله نسخه چهارم بدافزار «فینیکس» (Phoenix)، برای نفوذ به سیستمهای قربانیان در صنایع مختلف در سطح بینالمللی استفاده شده است. این یافتهها نشاندهنده تکامل مستمر تاکتیکها و ابزارهای این گروه است که گمان میرود تحت حمایت یک دولت فعالیت میکند.

بر اساس گزارش تیم «تحلیل اطلاعات تهدید» (Threat Intelligence) گروپ-آیبی، این گروه با بهرهگیری از ایمیلهای فریبنده و بدافزارهای پیچیده، به دنبال سرقت اطلاعات حساس و ایجاد دسترسی بلندمدت به شبکههای هدف است. تحلیلهای فنی ارتباطات محکمی میان این کارزار جدید و عملیاتهای پیشین مادیواتر را از طریق زیرساختها، ابزارها و تکنیکهای مشترک آشکار میسازد.

پیشینه و شناخت گروه مادیواتر

گروه مادیواتر که با نامهای دیگری همچون مرکوری (Mercury) و تمپ.زگروش (Temp.Zagros) نیز شناخته میشود، یک گروه تهدید مداوم پیشرفته (APT) است که حداقل از سال ۲۰۱۷ فعال بوده است. این گروه عمدتاً بر جاسوسی سایبری متمرکز است و نهادهای دولتی، سازمانهای مخابراتی، شرکتهای حوزه نفت و گاز و مؤسسات دانشگاهی را در خاورمیانه، اروپا، آسیا و آمریکای شمالی هدف قرار داده است.

روش اصلی این گروه برای نفوذ اولیه، ارسال ایمیلهای فیشینگ هدفمند است که حاوی پیوستهای مخرب یا لینکهای آلوده هستند. ابزارهای مورد استفاده آنها ترکیبی از بدافزارهای سفارشی و ابزارهای متنباز است که به آنها اجازه میدهد با هزینه کم، عملیاتهای خود را پیش ببرند و در عین حال شناسایی نشوند. این گروه به دلیل استفاده از تکنیکهای متنوع و تغییر مداوم ابزارهای خود شهرت دارد.

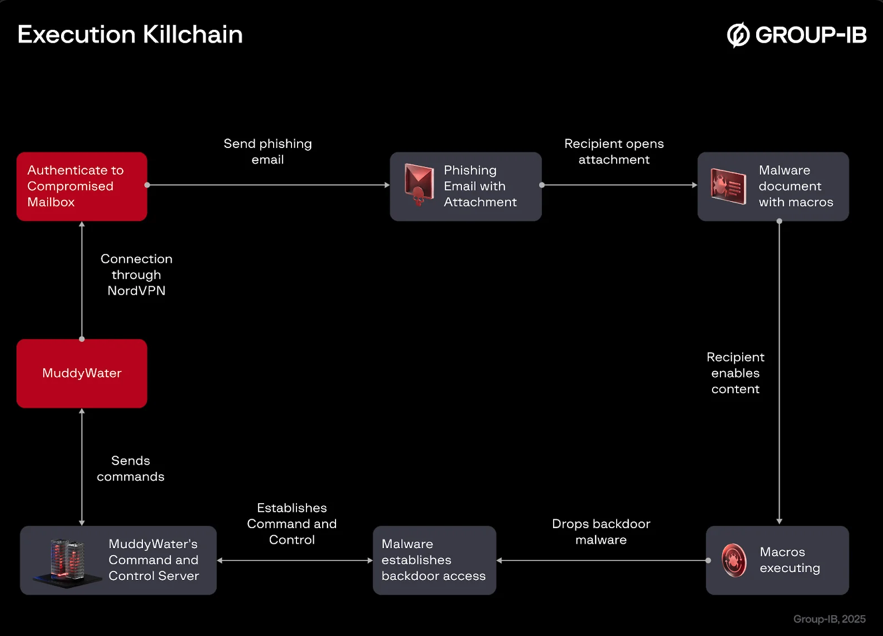

تحلیل زنجیره حمله: از ایمیل مخرب تا کنترل کامل سیستم

زنجیره حمله این کارزار جدید با یک ایمیل مخرب آغاز میشود. این ایمیلها به گونهای طراحی شدهاند که قربانی را به باز کردن یک فایل پیوست ترغیب کنند. این فایل که در ظاهر یک سند معمولی به نظر میرسد، در واقع یک بدافزار اولیه یا «دراپر» (Dropper) است که وظیفه آن نصب بدافزار اصلی بر روی سیستم قربانی است.

پس از اجرا، این دراپر یک در پشتی (Backdoor) پیشرفته با نام «فینیکس» نسخه ۴ را بر روی سیستم قربانی نصب و اجرا میکند. این بدافزار که با نام sysprocupdate.exe در مسیر C:\ProgramData ذخیره میشود، به مهاجمان اجازه میدهد کنترل کامل سیستم آلوده را در دست بگیرند. این مرحله از حمله، حیاتیترین بخش عملیات محسوب میشود، زیرا دسترسی پایدار و مخفیانه را برای مهاجمان فراهم میکند.

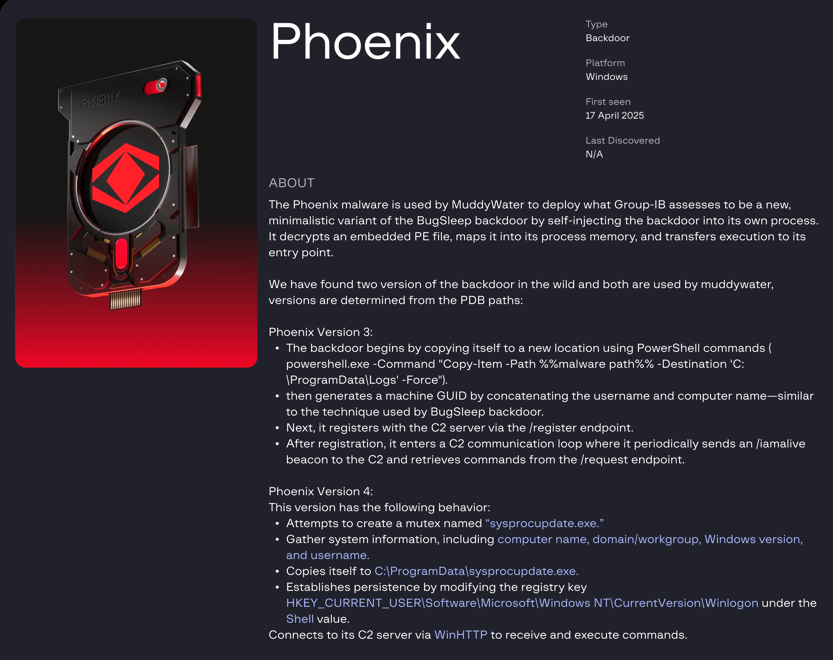

بدافزار فینیکس: در پشتی چندمنظوره

نسخه چهارم بدافزار فینیکس که در این کارزار شناسایی شده، یک ابزار جاسوسی قدرتمند است. این بدافزار از طریق پروتکل WinHTTP با سرور فرماندهی و کنترل (C2) خود ارتباط برقرار کرده و منتظر دریافت دستورات از سوی مهاجمان میماند. تحلیلهای فنی نشان میدهد که این بدافزار قابلیتهای متنوعی برای مدیریت سیستم قربانی دارد.

دستورات اصلی شناساییشده برای این بدافزار شامل مواردی مانند «خواب» (Sleep) برای غیرفعال ماندن در بازههای زمانی مشخص جهت جلوگیری از شناسایی، «بارگذاری فایل» (Upload file) برای سرقت اطلاعات از سیستم قربانی، و «دانلود فایل» (Download file) برای نصب ابزارهای مخرب بیشتر است. علاوه بر این، دستوراتی برای اجرای یک پوسته فرمان (Shell) و بهروزرسانی فواصل زمانی خواب نیز در آن تعبیه شده است که انعطافپذیری بالایی به مهاجمان میدهد.

تکنیکهای پایداری و همپوشانی با ابزارهای قدیمی

یکی از نکات قابل توجه در مورد این بدافزار، روشهای پیشرفته آن برای حفظ دسترسی یا «پایداری» (Persistence) در سیستم قربانی است. بدافزار فینیکس با دستکاری رجیستری ویندوز در مسیر HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon و تغییر مقدار کلید «Shell»، اجرای خود را در هر بار راهاندازی سیستمعامل تضمین میکند. این تکنیک به بدافزار اجازه میدهد تا به عنوان یک فرایند حیاتی سیستم اجرا شود.

تحلیلها همچنین ارتباطاتی میان این بدافزار و ابزارهای قدیمیتر مادیواتر را نشان میدهد. به عنوان مثال، در یکی از نمونههای تحلیلشده، بدافزاری با نام Mononoke.exe شناسایی شد که تکنیکهای پایداری مبتنی بر COM آن مشابه بدافزار دیگری به نام «کننرت» (CannonRat) است که پیش از این در عملیاتهای مادیواتر مشاهده شده بود. این همپوشانی در تکنیکها یکی از دلایل اصلی انتساب این کارزار به مادیواتر است.

مسیر دیباگ: سرنخی برای تأیید هویت

یک مدرک مهم دیگر که به انتساب این حمله کمک کرد، مسیر فایل پایگاه داده برنامه (PDB) بود که در کد یکی از بدافزارها پیدا شد. مسیر C:\Users\win10\Desktop\phoenixV4\phoenixV3\phoenixV2\x64\Debug\phoenix.pdb به وضوح به نام بدافزار «فینیکس» و نسخههای مختلف آن اشاره دارد. این نوع اطلاعات دیباگ که توسط توسعهدهندگان بدافزار در کد باقی میماند، اغلب سرنخهای ارزشمندی درباره منشأ و تاریخچه ابزارهای مخرب ارائه میدهد.

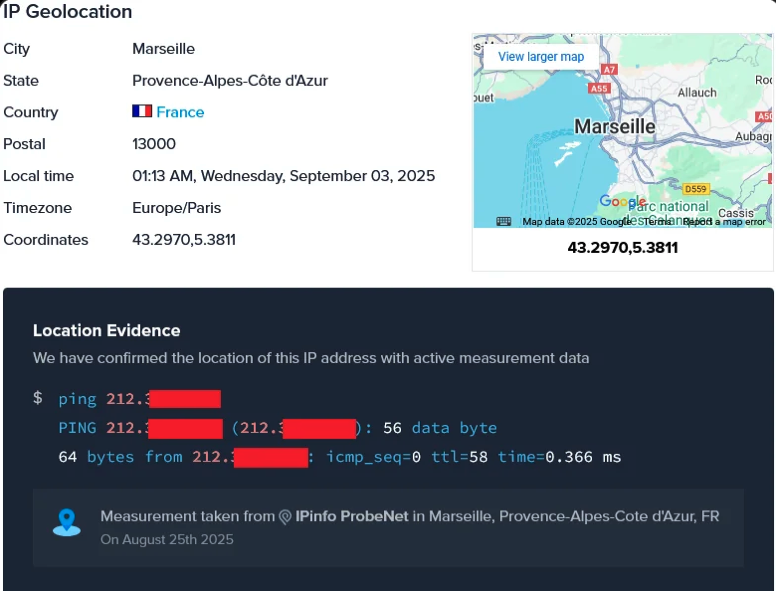

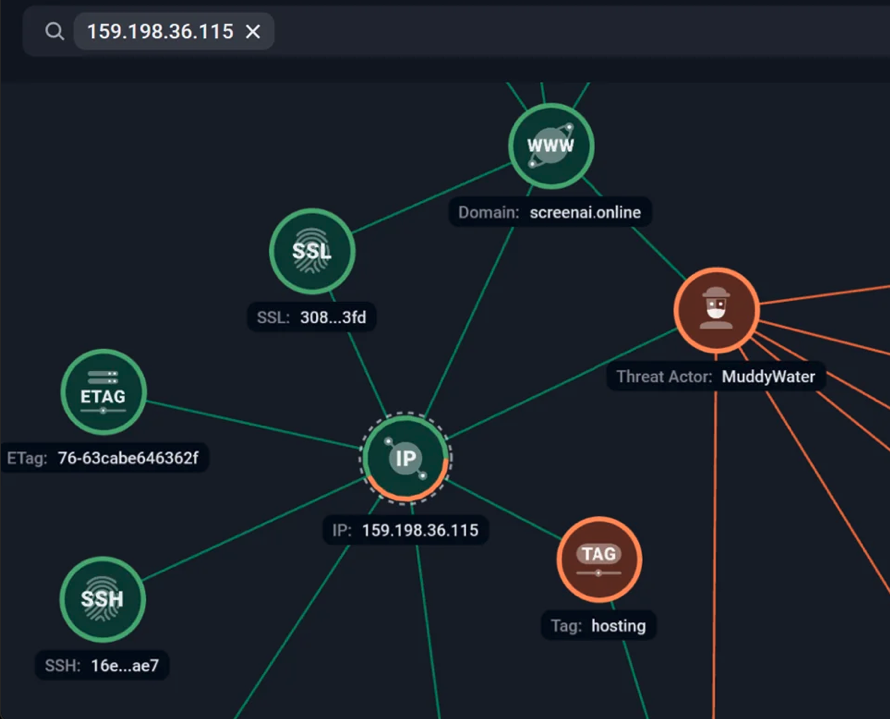

تحلیل زیرساخت فرماندهی و کنترل

زیرساخت مورد استفاده در این حملات نیز به دقت مورد بررسی قرار گرفت. سرور اصلی فرماندهی و کنترل از طریق دامنه `screenai.online` فعالیت میکرد. تحقیقات نشان داد این دامنه در ۱۷ اوت ۲۰۲۵ از طریق ثبتکننده دامنه «نیمچیپ» (NameCheap) ثبت شده و به آدرس آیپی `159.198.36.115` متصل بوده است.

با استفاده از ابزارهای تحلیل زیرساخت گروپ-آیبی، ارتباطات دیگری میان این دامنه و سایر زیرساختهای مرتبط با فعالیتهای پیشین مادیواتر کشف شد. این ارتباطات شبکهای، یکی دیگر از پایههای اصلی برای انتساب قطعی این کارزار به گروه مذکور است و نشان میدهد که مهاجمان از زیرساختهای مشخصی برای عملیاتهای مختلف خود بهره میبرند.

ابزار جدید سرقت اطلاعات: Chromium_Stealer

علاوه بر بدافزار فینیکس، در این کارزار ابزار سفارشی دیگری نیز برای سرقت اطلاعات شناسایی شد که «کرومیوم استیلر» (Chromium_Stealer) نام دارد. همانطور که از نامش پیداست، این بدافزار برای استخراج اطلاعات حساس از مرورگرهای مبتنی بر کرومیوم، مانند گوگل کروم و مایکروسافت اج، طراحی شده است. این اطلاعات میتواند شامل گذرواژههای ذخیرهشده، کوکیها، تاریخچه وبگردی و اطلاعات کارتهای اعتباری باشد که برای مهاجمان ارزش بسیار بالایی دارد.

اهداف و گستره جغرافیایی حملات

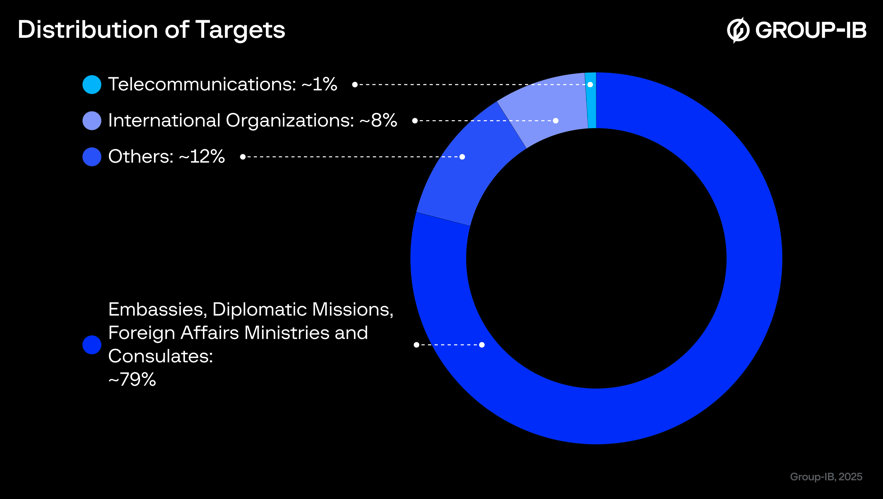

اگرچه گزارش به طور مشخص به نام قربانیان اشاره نمیکند، اما الگوهای هدفگیری مادیواتر نشان میدهد که این گروه طیف وسیعی از سازمانها را هدف قرار میدهد. این اهداف معمولاً شامل نهادهای دولتی، شرکتهای مخابراتی، مراکز تحقیقاتی و زیرساختهای حیاتی در مناطق ژئوپلیتیکی خاص هستند. گستردگی عملیاتهای این گروه نشاندهنده منابع قابل توجه و انگیزههای قوی برای جاسوسی اطلاعاتی است.

پیامدها و توصیههای امنیتی

شناسایی این جعبهابزار بدافزاری جدید تأییدی بر این واقعیت است که گروههای تهدید پیشرفته مانند مادیواتر به طور مداوم در حال توسعه و بهبود روشهای خود برای دور زدن سیستمهای امنیتی هستند. استفاده از بدافزارهای سفارشی و تکنیکهای پایداری پیچیده، شناسایی و مقابله با این حملات را برای سازمانها دشوارتر میکند.

گروپ-آیبی به سازمانها توصیه میکند تا برای مقابله با این تهدیدات، اقدامات امنیتی چندلایهای را اتخاذ کنند. استفاده از فیدهای اطلاعات تهدید (Threat Intelligence feeds) برای دریافت بهروزترین شاخصهای نفوذ (IOCs) و مسدودسازی دامنهها و آیپیهای مخرب، یکی از اقدامات ضروری است. همچنین، پیادهسازی و تنظیم دقیق راهحلهای تشخیص و پاسخ نقطه پایانی (EDR/XDR) میتواند به شناسایی رفتارهای مشکوک بدافزارها در شبکه و جلوگیری از پیشرفت حمله کمک کند. آموزش کارکنان برای شناسایی ایمیلهای فیشینگ نیز همچنان یکی از مؤثرترین راهها برای جلوگیری از نفوذ اولیه است.

نتیجهگیری

کارزار اخیر گروه مادیواتر که با استفاده از بدافزار پیشرفته فینیکس و ابزارهای سفارشی دیگر اجرا شده، یک بار دیگر سطح بالای تهدیدات جاسوسی سایبری را به نمایش میگذارد. تحلیل دقیق ابزارها، تکنیکها و زیرساختهای مورد استفاده در این حملات، اطلاعات ارزشمندی را برای جامعه امنیت سایبری فراهم میکند تا بتوانند راهکارهای دفاعی خود را تقویت کنند. هوشیاری مستمر و رویکرد پیشگیرانه در برابر این نوع تهدیدات برای حفاظت از داراییهای اطلاعاتی حیاتی سازمانها امری ضروری است.