مرز میان نرمافزارهای نظارتی قانونی و بدافزارهای مخرب به شکل فزایندهای در حال محو شدن است. در این میان، جمهوری اسلامی در سالهای اخیر، بهطور فزایندهای در حال استفاده از فناوریهای تجسسی است که تحت پوشش نرمافزارهای به ظاهر قانونی (تحت قانون اپاستورها) عمل میکنند.

یکی از نمونههای آشکار این نوع تهدید، بدافزاری به نام EyeSpy بود که در سالهای پیش در گزارش Blackpoint Cyber با عنوان «چشم جاسوس: خطرات بدافزارهای قانونی» تحلیل شد. EyeSpy که در ایران توسعه یافته، از طریق نسخههای تروجانشده نرمافزارهای رایجی مانند ویپیانهای محبوب، در سیستم کاربران نصب شده و فعالیت آنها را بهصورت گسترده رصد میکند.

این بدافزار، نخستینبار در نسخه آلودهای از ویپیان «20Speed» کشف شد که بهطور گسترده در ایران استفاده میشود (گزارش Bitdefender). تحلیل فنی نشان میدهد که این نرمافزار جاسوسی نهتنها موقعیت مکانی، فایلها و دادههای حساس کاربران را جمعآوری میکرد، بلکه از قابلیت keylogging برای ثبت تمام فعالیتهای کیبورد نیز بهره میبرد. این بدان معناست که اطلاعات ورود به حسابها، مکاتبات خصوصی، رمزهای کیفپول رمزارز و حتی جستجوهای ساده در مرورگر، همگی قابل شنود بودند.

Bitdefender-PR-Whitepaper-EyeSpyVPN-creat625-en-EN.pdf

EyeSpy؛ چشم دوم یا جاسوس دیجیتال

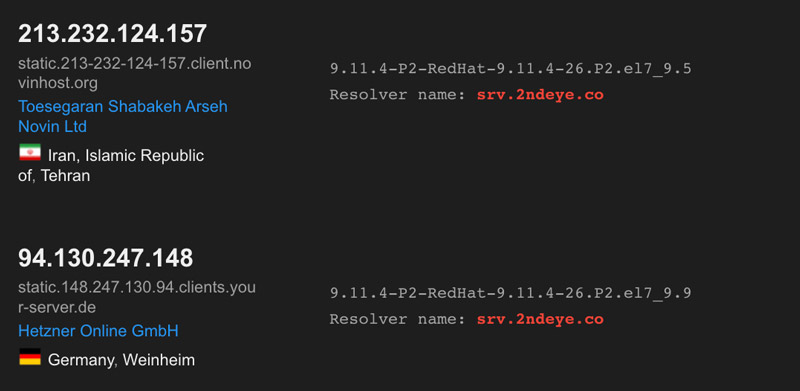

تحلیل فنی بلکپوینت روی یک ابزار جاسوسی به نام «SecondEye» بود که هکرهای وابسته به جمهوری اسلامی ایران، از آن برای سرقت اطلاعات و بهویژه گذرواژههای ذخیرهشده در مرورگرها استفاده میکردند. این ابزار که در ظاهر به عنوان یک نرمافزار کنترل والدین یا نظارت بر کارمندان به بازار عرضه میشد. این نرمافزار را ایرانی به نام «UltimateSoft Co» ساخته و هر چند دامنه اصلی آن مسدود شده اما وبسایت آن همچنان از طریق یک سرور در آلمان قابل دسترس است.

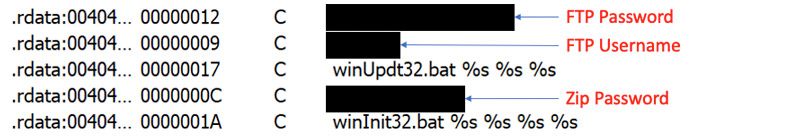

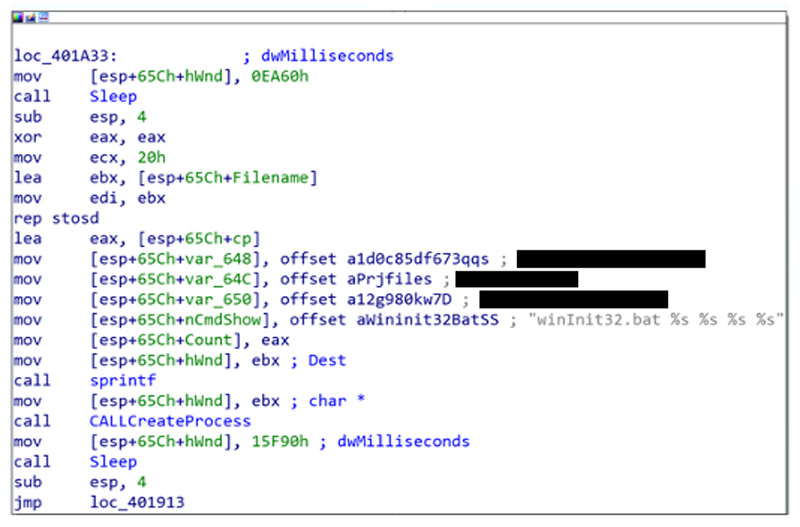

مهاجمان با بهرهگیری از زیرساخت این نرمافزار، از جمله سرورهایی در ایران و آلمان، حملات خود را سازماندهی میکردند. فرآیند حمله با اجرای یک فایل اولیه با نامهای sysBus32.exe یا winBus32.exe آغاز میشود. این فایل حاوی نام کاربری و رمز عبور سرور FTP (پروتکل انتقال فایل) به صورت رمزنگارینشده است و از آن برای دانلود مراحل بعدی بدافزار استفاده میکند.

یکی از فایلهای کلیدی در این حمله، اسکریپتی به نام sysUp32.bat است که وظیفه آن استخراج و سرقت اطلاعات حساس از مرورگرهای فایرفاکس و کروم است. این اسکریپت پس از جمعآوری گذرواژهها و دیگر اطلاعات کاربری، آنها را در یک فایل فشرده قرار داده و به سرور مهاجمان ارسال میکند. تحلیلگران همچنین فایلی به نام sysList.php را روی سرور کشف کردند که حاوی فهرستی از دستگاهها و کاربران قربانی بود و نکته قابل توجه این است که تمامی این قربانیان ایرانی بودند.

EyeSpy؛ جاسوس دیجیتالی بومیسازیشده

بر اساس یافتههای تحلیلگران، EyeSpy مبتنی بر یک پروژه متنباز به نام «RevengeRAT» ساخته شده که از پیش در جوامع سایبری شناختهشده بود. توسعهدهندگان این تروجان، با ایجاد نسخهای بومی، قابلیتهای آن را با نیازهای نظارتی در ایران سازگار کردهاند. از جمله امکانات خاص EyeSpy میتوان به موارد زیر اشاره کرد:

- ضبط مکالمات صوتی از طریق میکروفن

- گرفتن اسکرینشات از صفحهنمایش در بازههای زمانی منظم

- جمعآوری فایلهای خاص از مسیرهای حساس (مانند پوشه Documents یا Desktop)

- دسترسی به حافظه مرورگر و استخراج کوکیها و session tokens

- قابلیت کنترل از راه دور کامل سیستم قربانی

این قابلیتها، EyeSpy را به ابزاری تمامعیار برای جاسوسی بر شهروندان، فعالان، روزنامهنگاران و کاربران حساس در ایران بدل کرده است. نکته مهم این است که EyeSpy نه از آسیبپذیری امنیتی، بلکه از اعتماد کاربران سوءاستفاده میکرد؛ شکلی از حمله که در ادبیات امنیت سایبری به آن «سوءاستفاده از مهندسی اجتماعی و نرمافزارهای قانونی» گفته میشود.

کمپین EyeSpy گرچه مستقیماً از طرف یک نهاد دولتی اعلام نشده، اما بهدلیل گستردگی، پیچیدگی، و هدفگیری دقیق آن، نمیتواند بدون اطلاع یا حمایت بخشهایی از ساختار امنیتی جمهوری اسلامی اجرا شده باشد. تحلیلگران معتقدند که این عملیات یا توسط یک پیمانکار امنیتی مستقل، یا با هدایت غیررسمی از نهادهایی مانند سپاه یا وزارت اطلاعات انجام شده است.

همچنین، این بدافزار از سرورهایی استفاده میکرده که در داخل ایران میزبانی میشدهاند و بهسادگی توسط فایروالهای ملی قابل رهگیری نبودهاند. این نشاندهنده نوعی حمایت یا دستکم چشمپوشی نهادی از گسترش این ابزار در فضای سایبری داخلی است.

در غیاب نهادهای حافظ حقوق کاربران یا قانونگذاری مستقل برای حفاظت از دادهها، قربانیان EyeSpy هیچ امکان پیگیری یا شکایتی ندارند. این وضعیت، خطر عادیسازی «تجسس دولتی بدون پاسخگویی» را افزایش میدهد و فضایی ایجاد میکند که هر کلیک، هر نصب، و هر جستجو میتواند تحت شنود باشد.

نتیجهگیری: امنیتیسازی نرمافزارهای روزمره

توسعه بدافزار EyeSpy نمونهای از چرخش خطرناک در راهبردهای سایبری جمهوری اسلامی ایران است؛ عبور از فیلترینگ صرف، و حرکت بهسوی کنترل عمیق و نفوذ مستقیم به زندگی دیجیتال شهروندان. استفاده از نرمافزارهایی با ظاهر قانونی، که خود در پاسخ به محدودیتهای حکومتی بهوجود آمدهاند، به شکلی مضاعف کاربران را قربانی میکند: اول با سانسور، سپس با نفوذ.

در چنین شرایطی، امنیت دیجیتال در ایران نیازمند سطحی از آگاهی، احتیاط، و حمایت بینالمللی است که بتواند از کاربران در برابر این موج جدید از حملات حکومتی دفاع کند. بدافزار EyeSpy زنگ خطری است برای همه ما: اینکه دیگر هیچ برنامهای، حتی فیلترشکنها، بدون اعتبارسنجی و تحلیل دقیق، نباید مورد اعتماد قرار گیرد.